ゼロトラストの説明: 包括的なガイド

ゼロトラスト(Zero Trust)は単なる流行語ではありません。これは、サイバーセキュリティにおける最も変革的なパラダイムの一つです。

これは誇張ではありません。すべての米国連邦機関が急速にゼロトラストを採用している理由は十分にあります。しかし、ゼロトラストは政府や国家の秘密にのみ適用されるものではありません。これは、中小企業まで含むあらゆる規模の組織に重大な利益をもたらすことができます。

それでは、ゼロトラストとは何か、そしてどのような効果をもたらすのでしょうか?詳細は以下をご覧ください。

この記事において

- ゼロトラストとは何か?

- ゼロトラストの簡単な説明

- ゼロトラストの「信頼」の確立 - 認証と認可

- ゼロトラストとアイデンティティの関係

- ゼロトラストはどのようにリソースとデータを保護するのですか?

- ZTNAとは何ですか?

- ゼロトラストは新しい境界を必要とします

- ゼロトラストアーキテクチャとは何ですか?

- ゼロトラストのためにアプリケーション境界をどのように作成するのですか?

- マイクロセグメンテーションとは何ですか?

- ソフトウェア定義パーミタとは何ですか?

- ゼロトラストのためのアプリケーション境界を作成する最良の方法は何ですか?

- クラウドでゼロトラストをどのように活用できるでしょうか?

- ゼロトラストはOT(操作技術)および重要インフラストラクチャにどのように適用されるのですか?

- 政府はゼロトラストに注目していますか?

- SASEはゼロトラストに役割を果たすのでしょうか?

- ゼロトラストに関する最終的な考え...

ゼロトラストとは何か?

ゼロトラスト(Zero Trust)とは、データベース、アプリケーションサーバー、デバイス、および機器などの重要なリソースを、それらにアクセスするすべてのユーザーとアプリケーションの正確で継続的な身元確認によって保護する戦略です。

ゼロトラストの導入前、組織は強固な周辺防御を維持するために多くの努力を払い、ネットワークファイアウォール、侵入検知、ネットワークアクセス制御などのツールに投資し、ハッカーをネットワークから排除しようとしました。

しかし、20年が経過した今、従来のネットワークセキュリティの評価結果は出揃いました。約束された結果を実現できていないのが現実です。日々、組織がサイバー攻撃の被害に遭うというニュースが報道されています。実際のところ、フィッシング、ソーシャルエンジニアリング、ドライブバイダウンロード、エンドポイントの露出、そしてゼロデイ脆弱性といった要因により、動機を持つハッカーは、現代の企業にアクセスする手段に不足はありません。

この事実は、国防総省の2022年のゼロトラスト戦略によって強調されました。

「悪意のある行為者はしばしば、当省の防御の周縁を侵犯し、自由に情報システム内を漂っています。」

もし国防総省がハッカーをネットワークから排除できないのなら、私たち一般の人々にはどのような希望があるのでしょうか?

ゼロトラストがその希望を提供します。

ゼロトラストの簡単な説明

もしも、国防総省と同様に「侵害を仮定する」と考えるならば、自身のネットワークは信頼できないと受け入れることになります。これこそが、ゼロトラストという用語が本当に指すものです。つまり、ネットワーク上にあるからといって、ユーザーやデバイスを暗黙的に信頼するのではなく、絶対的に信頼しないという考え方です。

ネットワーク上のユーザーやデバイスを信頼できないため、代わりに検証を通じて信頼を築かなければなりません。例えば、保護されたリソースにアクセスしようとするすべてのデバイスやユーザーは、認証(「あなたは自分が主張する人物ですか?」)と認可(「このリソースにアクセスする権限がありますか?」)を受けなければなりません。

ネットワーク内のハッカーが保護されたリソースにアクセスしようとする場合、認証または認可のチェックで失敗することになります。

これで終わりです。シンプルなコンセプトですね。

ゼロトラストの「信頼」の確立 - 認証と認可

Zero Trustが機能するためには、適切なテストを設定して認証と承認を検証する必要があります。

認証に関しては、ユーザーやデバイス、クライアントソフトウェアに関するさまざまな属性から選択でき、これらは許可されたアクセスと不正なアクセスを区別するために使用されます。これらの属性は通常、サインオン時にチェックされ、ユーザーのセッション中に継続的に検証されます。チェックされる属性の単純な例として、ユーザーの場所が挙げられます。正しいパスワードでログインした役員であっても、予期しない国からアクセスした場合は、より厳格な審査が必要です。

次のステップは、それらの属性を使用して誰がどこからどのようにアクセスできるかを定義するアクセスポリシーを定義することです。属性に基づいて付与される承認は異なる場合があります。たとえば、ユーザーはBYODデバイスからイントラネットを閲覧できるかもしれませんが、HRシステムにアクセスするには法人所有のデバイスからログインする必要があります。

現代のZero Trustの実装では、正式なユーザーが効率的なエクスペリエンスを楽しむために適切な属性とポリシー定義を選択できる柔軟性が提供され、ネットワーク内のハッカーは保護されたリソースへのアクセスがブロックされます。

ゼロトラストとアイデンティティの関係

アイデンティティはゼロトラストの中心にありますが、多要素認証をアプリケーションの「正面入り口」(通常はウェブポータル)に組み込むことは、ゼロトラストと同じだと思い込むのは一般的な誤解です。詳細に説明した当社のゼロトラストとアイデンティティに関するブログに記載されているように、典型的なアプリケーションサーバーには他にも多くのオープンサービスがあります。例えば、IT管理者はサーバーを管理するためにログインできる必要があります。その経路は正面入り口を経由せずにリソースにアクセスする別の方法を提供できます。また、悪名高いWannaCryランサムウェア攻撃のような場合では、脆弱なサービスに注意深く作成されたパケットを送信するだけでリソースにアクセスできることがあります。

侵害されており、ハッカーがネットワーク内にいると仮定するなら、すべてのネットワークパケットは認証と承認を経る必要があるというのが論理的な結論です。

言い換えれば、アイデンティティは必要ですが、ゼロトラストを達成するためには不十分です。

ゼロトラストによって保護されるリソースは、いくつかの方法で守られています。

まず、上記で説明したように、すべての不正なパケットはブロックされます。これにより、内部ネットワーク上の保護されたリソースが効果的に隠されます。これは時にリソースをクローキングするとも呼ばれます。クローキングには次のような多くの利点があります。

- ハッカーが保護されたリソースを発見して探るのを防ぐこと。

- 企業のプラクティスやテクノロジースタックを明らかにするのを難しくすること。

- マルウェア、ハッカーツールキット、ランサムウェアを含む不正なクライアントからのアクセスをブロックすること。

ゼロトラストポリシーはリソースへのアクセスに限定されるものではなく、逆方向にも機能し、保護されたリソース上のソフトウェアが法人ネットワークやインターネット上の他のマシンへの不正な横断アクセスを防ぐことができます。これにより、次のようにデータが保護されます。

- 認可されたユーザーによる特権の乱用に対する防御。

- データの漏洩を検出するだけでなく、ブロックすること。

当社のお客様の間で人気のある展開設定の1つは、リソースへのアクセスを確認された良好なVDIに制限し、コピー/ペースト制御をオンにしてユーザーのマシンへの情報流出をブロックすることです。ゼロトラストポリシーは、インターネットへの直接の情報流出だけでなく、横断ステージングサーバーへの情報流出も防ぐために使用されます。

ゼロトラストがリソースを安全に保護する別の方法は、リソースとの間のすべてのトラフィックが暗号化されたトンネルを通ることを確認することです。例えば、ZenteraのCoIPプラットフォームのAppLinkの機能によって、LANトラフィックを暗号化してパケットスニッフィングとスプーフィングを防止することができます。LANの暗号化は、NIST 800-207などのゼロトラストの仕様の一部ではないものの、米国政府のOMB M-22-09で必要とされています。

ZTNAとは何ですか?

アクセスポリシーを施行するソリューションは、一般的にゼロトラストネットワークアクセスと呼ばれ、略してZTNAとも言われています。

ZTNAと考える一つの簡単な方法は、VPNの代わりに、ユーザー、デバイス、クライアントソフトウェアのアイデンティティに基づいた非常に詳細なフィルターを持つものだと考えることです。

ZTNAソリューションは、通常、保護されたリソースの前にゲートウェイとして展開されるか、保護されたリソースにインストールされるエージェントとして展開されます。Zenteraは両方のモデルを提供しています。

実際には、ゼロトラストネットワークアクセスはその機能に対して最適な名前かもしれません。なぜなら、ポリシーが最初にネットワークアクセスを許可しない場合もあるからです。ZTNAの一般的なユースケースの1つは、ユーザーに特定のリソースに制限されたアクセスを提供することです。しかし、混乱の可能性があるにもかかわらず、この名前は既に広く浸透しています。

ZTNAソリューションは、通常、リモートアクセス(「南北」)を可能にするために使用されますが、ゼロトラストでは、ZTNAが企業内部(「東西」)でも使用されることが重要です。東西の方向をカバーしていないZTNAソリューションは、すでにネットワーク内に存在する脅威をフィルタリングする基本的なゼロトラストの目標を満たしません。ZenteraのZTNAソリューションは、南北アクセスと東西アクセスの両方に対応しており、ユーザーに一貫したアクセス方法を提供します。ユーザーが自宅やオフィスで作業しているかどうかに関係なく。

ゼロトラストは新しい境界を必要とします

ゼロトラストネットワークアクセス(ZTNA)とポリシーの重要性にもかかわらず、ゼロトラストのアーキテクチャを構築する際に最も簡単な間違いの1つは、アプリケーションへの「正面入り口」へのアクセスに対するポリシーに焦点を当てることです。実際のところ、強制できないポリシーは無価値です。

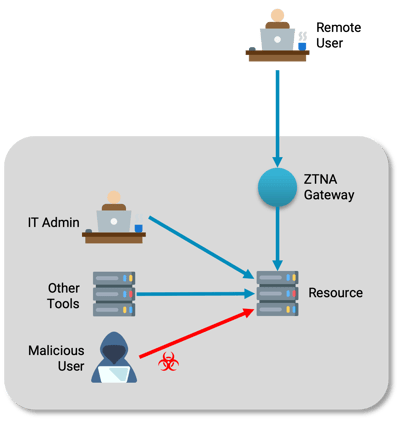

以下の図は、保護されたリソースへのアクセスポリシーを強制するZTNAゲートウェイを示しています。「正面入り口」だけでなく、sshやPowerShellのようなIT管理者向けのもの、アプリケーションパフォーマンスモニタリングやログツールなど、他にも多くのオープンな経路があるかもしれません。ネットワーク内の脅威がゲートウェイを迂回できる場合、アプリケーションサーバーに直接アクセスしたり、それに依存するデータベースにアクセスしたりすることができる場合、それはどの程度有用でしょうか?

ZTNAはリモートアクセスを保護しますが、ネットワーク内でオープンなリソースはまだネットワーク内の脅威にさらされています。

ZTNAはリモートアクセスを保護しますが、ネットワーク内でオープンなリソースはまだネットワーク内の脅威にさらされています。

リソースを適切に保護するためには、リソースとその依存関係の周りに新しい境界を作成し、すべてのリソースへのアクセスがポリシーチェックを経由する必要があります。これを実行すると、ゼロトラストの目標を達成することができます。

ゼロトラストアーキテクチャとは何ですか?

アクセスポリシーコントロールとZTNA、および新しい境界の組み合わせは、NIST 800-207で定義されている内容そのものです。

NIST 800-207仕様では、この新しい境界を「暗黙の信頼ゾーン」と呼んでいます。暗黙の信頼ゾーン内のサーバーやデバイスは信頼されており、お互いにアクセスするためにポリシーチェックを行う必要はありません。暗黙の信頼ゾーンの外部からのアクセスは、ポリシーエンフォースメントポイント(PEP)でポリシーが強制されます。

言い換えれば、すべてのアクセスがPEPを経由するよう新しい境界を作成する必要があります。便宜上、これをアプリケーション境界と呼ぶことができます。通常、アプリケーションとその依存関係(データベースなど)が含まれています。

NIST仕様は、ゼロトラストとは何か、そして何でないかを評価するための非常に有益な視点を提供しています。この視点から見ると、セキュアアクセスサービスエッジ(SASE)のコアコンポーネント、セキュアウェブゲートウェイ(SWG)などは実際には別の問題を解決していることが明確になります。

NIST 800-207 の詳細については、NIST SP800-207 の解説記事をご覧ください。

ゼロトラストのためにアプリケーション境界をどのように作成するのですか?

確かに、レガシーテクノロジーを使用してアプリケーションの境界を作成することは可能です。例えば、保護されたリソースとその依存関係を別のVLANに配置することができます。また、ネットワークのトポロジーを変更して、リソースとその依存関係をファイアウォールの後ろに配置することもできます。ただし、NIST SP 800-207は、これらの方法に関連する著しい管理オーバーヘッドと既存のアプリケーションへの混乱を指摘し、「非常に選択肢が悪い」と述べています。

アプリケーションの境界を作成するための主な代替戦略として、マイクロセグメンテーションとソフトウェア定義パーミタがあります。

マイクロセグメンテーションとは何ですか?

マイクロセグメンテーションは、データセンター内での攻撃面を最小限に抑えるための技術であり、ペアのマシン間で未使用のポートをフィルタリングして、「許可された」通信のみを残します。

ほとんどのマイクロセグメンテーションソリューションは、通常、データセンタースケールの課題に焦点を当てています。まずどこでも展開し、その後、デバイス間の未使用トラフィックをフィルタリングするために可視性を使用します。フィルタリングルールは、ネットワーク内のデバイス(スイッチ/ルーターのACL)またはホストファイアウォール(「ホストベースのマイクロセグメンテーション」とも呼ばれる)によって実装できます。ACLのプログラムはデータセンターのトポロジーに大きく依存しますが、ホストベースのモデルは南北および東西のトラフィックに簡単に適用できるため、より柔軟でポータブルです。

マイクロセグメンテーションツールは、ゼロトラストの境界を作成するために使用できますが、通常、この目的に最適化されているわけではありません。マイクロセグメンテーションの目標はデータセンターをロックダウンすることであり、マイクロセグメンテーションのベンダーは個々のリソースやアプリケーションにスケールダウンすることに対して、運用的およびビジネスの観点から課題を抱えるかもしれません。その結果、境界を作成および維持する難易度はベンダーによって大きく異なる可能性があります。

ソフトウェア定義パーミタとは何ですか?

ソフトウェア定義パーミタは、ソフトウェアで定義および再構成できるネットワークの境界であり、アプリケーションの境界を作成するために特別に構築されています。

SDPはまた、アプリケーションの境界を定義および維持するための関連する可視性も提供します。通常データセンター全体に展開されるマイクロセグメンテーションと比較して、SDPは単一のアプリケーションサーバーを保護するために展開できます。

ZenteraのCoIPプラットフォームは、アプリケーションチェンバーを実装しており、管理者が柔軟にサーバーグループの周囲に境界を作成したり、それを小さなグループに分割したり、必要に応じて結合したりできるソフトウェア定義パーミタです。Zenteraのアプリケーションチェンバーを使用すると、リソースとそのすべての依存関係を含むSDPを作成することが可能であり、アドレッシングやアプリケーションの変更は必要ありません。

ゼロトラストのためのアプリケーション境界を作成する最良の方法は何ですか?

数十年前のインフラストラクチャでも、NIST 800-207の暗黙の信頼ゾーンを制限するVLANメソッドをサポートしていますが、マイクロセグメンテーションとSDPのアプローチは一般的にどのIPネットワーク上でも実行できます。ただし、SDNはすべてのサイトでネットワークを標準化するための大きな投資が必要です。ゼロトラストを展開する目的でSDNにアップグレードする必要はありません。

とはいえ、すべてのアプローチが平等ではありません。VLAN、マイクロセグメンテーション、およびSDPの運用コストを考慮することは非常に重要です。

企業は通常、異なるベンダーと異なる運用チームが各サイトを担当する混合したテクノロジースタックを持っています。すべてのエステートでのVLANの展開と保守を調整することは課題となる可能性があります。さらに、クラウドインフラストラクチャは、VPCやVNETなどの新しい概念を導入します。基本的に、既存の基盤インフラストラクチャを使用してアプリケーションの境界を構築することは可能ですが、計画、実行、保守においてはかなりのコストがかかる可能性があります。

実装によっては、マイクロセグメンテーションも基盤インフラストラクチャへの依存性が生じることがあります。一部のベンダーはルールをインフラストラクチャにプログラムするためにACLを使用します。この種のツールは、ネットワークインフラストラクチャスタックまたは環境全体で使用されている特定のAPIバージョンへの依存関係を導入する可能性があります。

一方、SDPはインフラストラクチャの依存性から免れており、エステート全体で一貫した設定と展開モデルを提供します。CoIPプラットフォームは、zLinkソフトウェアエージェントとMicro-Segmentation Gatekeeperを使用してこれを実現しており、仮想化されたおよび物理的なサーバーをどこでもサポートし、保護されたリソースとの間でインライン展開してゼロトラストDMZと呼ばれるアプリケーション境界を作成します。

クラウドでゼロトラストをどのように活用できるでしょうか?

クラウドコンピューティングの時代において、ゼロトラストのパラダイムはさらに重要です。クラウドの柔軟な性質と、エンドユーザーやDevOpsがどこからでもクラウドアプリケーションにアクセスする必要があることから、従来の境界を定義することは難しいです。また、多くのクラウドインフラストラクチャはハイブリッド展開でオンプレミス環境に接続されており、クラウドの誤構成は攻撃経路を提供してエンタープライズに逆流する可能性があります。

基本的に言えば、クラウドインフラストラクチャは従来のネットワークインフラストラクチャとそれほど変わりません。すべてのクラウドプロバイダはVPNサービスを提供していますが、通常ユーザーは一度に1つのVPNに接続できるため、管理者は難しいルーティングの選択を迫られます。

仮想プライベートクラウド(VPC)は、迅速に展開し、簡単に構成できますが、一般的に再構成が難しいです。VPCのパーティショニングには通常サーバーマイグレーションが必要です。セキュリティを向上させるために継続的に変更できるSDPに比べて、VPCは一般的に静的です。

CoIPプラットフォームのようなオーバーレイゼロトラストアーキテクチャは、これらの課題を解決するのに役立ちます。CoIPプラットフォームのAppLinkは、どのドメイン間でも任意の通信を可能にするアプリケーションネットワークを作成します。これにより、ワークロードがオンプレミスからクラウドに移行する際にポリシーを変更する必要がなくなり、単一のアイデンティティベースのポリシーで接続性を定義できます。

ゼロトラストはOT(操作技術)および重要インフラストラクチャにどのように適用されるのですか?

クラウドやデータセンターと比較して、OTおよび重要インフラストラクチャにおいても基本的なゼロトラストの原則は変わりませんが、実装は大きく異なる場合があります。

多くのOTワークロードは、SDPを作成するために必要なソフトウェアエージェントを受け入れることができません。このような場合、代わりにゼロトラストDMZを定義してアクセスポリシーを強制することができます。

製造業や重要なインフラストラクチャ環境はダウンタイムに非常に敏感ですので、既存のアプリケーションへの影響を最小限に抑えながらゼロトラストDMZを挿入できることが重要です。

Zenteraは、Micro-Segmentation Gatekeeper(MSG)というアプライアンスを使用して、リソースを保護し、ゼロトラストアクセスポリシーを強制するゼロトラストDMZを実装するのを支援しています。MSGはインライン展開され、顧客の助けになります。

政府はゼロトラストに注目していますか?

世界中の政府はゼロトラストを熱心に受け入れています。

米国では、バイデン政権の行政命令14028号により、連邦機関全体が模範となることが義務付けられ、2024年度末までにゼロトラストの採用が求められています。これにより、政府は私企業に対してもゼロトラスト要件を推進するための基盤が整えられ、まずは契約業者から始まることになります。行政命令14028号はまた、NIST SP800-207およびOMB M-22-09の触媒ともなりました。

米国政府は変革を促すために資金力を利用しており、CISAはソフトウェアセキュリティの自己申告プロセスを正式に整備する準備をしています。米国政府が調達するソフトウェアのベンダーは、NIST SP800-218で示されたセキュリティの慣行に従っていることを証明する必要があります。ゼロトラストは、ビルド環境のセグメンテーションやソースコードへのアクセス制御などのベストプラクティスを企業が実装するのを支援することができます。

SASEはゼロトラストに役割を果たすのでしょうか?

SASE(Secure Access Service Edge)は、以前はオンプレミスコンポーネントとして展開されていたセキュリティサービスを新しいクラウドベースの展開モデルとして提案しており、クラウド向けの新しいセキュリティサービスも含まれています。これには、SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、SD-WANなどの機能が含まれています。

SASEにはしばしばZTNAも含まれています。SASEで提供されるZTNAは、ゼロトラストプロジェクトのリモートアクセスに役立つ可能性がありますが、オンプレミスのZTNAを提供することはできず、そのためオンプレミスのユーザーとリモートユーザーは異なる体験をすることになります。また、SASEにはアプリケーションの境界という概念がないため、NIST SP 800-207のゼロトラストアーキテクチャには必要な要素が足りません。

SASEに関する詳細な情報については、当社の説明記事をご覧ください:

ゼロトラストに関する最終的な考え...

ゼロトラストは、スイッチを切り替える必要があると考えると、特に困難です。あまりにも多くの変数や依存関係、未知の要素があり、ゼロトラストに一気に切り替えることは難しいです。

お客様が成功する例を見ると、むしろゼロトラストを旅として捉え、自分のペースで進めることができると言えます。

ゼロトラストへの移行を、一度に1つのリソースやユースケースずつ行うことが最良の結果をもたらします。

ゼロトラストへの移行を、一度に1つのリソースやユースケースずつ行うことが最良の結果をもたらします。

組織の移行を小さなステップに分割することで、各移行ごとに一時停止して反省する機会が得られ、プロセスを独自の組織のニーズに合わせて調整し、小さな成功からの変革の勢いを築くことができます。また、ゼロトラストを最大限に活用する方法をチームとユーザーにトレーニングするパスも提供します。

- ゼロトラストの変革に取り組む際には、以下のような要因も考慮することが重要です:

どの種類のアセットを保護する必要がありますか(仮想マシン、物理サーバー、クラウド、OT)- 現在および将来の両方で? - どの種類のネットワーク接続が必要ですか? ウェブアプリのみ、またはTCP/UDP/ICMPの完全なサポートが必要ですか?

- どの種類のポリシーを実装する必要がありますか?

- 一つのプラットフォームでニーズを満たすことができるのか、それともスイートが必要ですか?

- 変革のビルドおよび運用フェーズにどのようにスタッフを配置できるでしょうか?

当社のチームは、お客様がこの移行を行うのを支援する豊富な経験を持っています。もしご希望であれば、資格のあるアーキテクトとの無料相談をご利用いただけます。

ゼロトラストプロジェクトに向けて、最良の幸運を祈っています!